Proces instalacji i aktywacji Comodo Internet Security

1. Pobieramy paczkę instalacyjną (tu: “cispremium_only_installer.exe”).

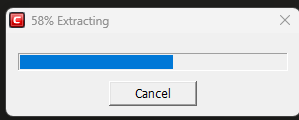

2. Czekamy na ekstrakcję (samodzielne rozpakowanie).

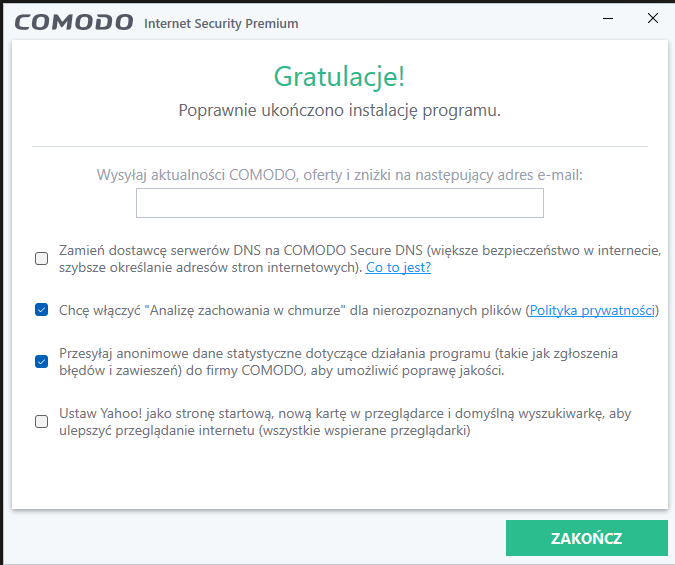

3. Przechodzimy przez proces instalacji…

…i naciskamy [ZAKOŃCZ].

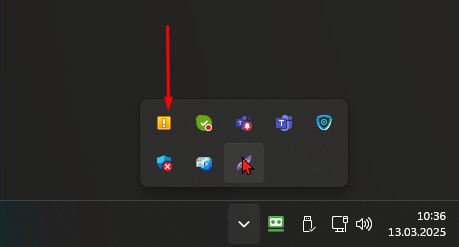

4. Z ikon paska zadań, wybieramy i uruchamiamy Comodo.

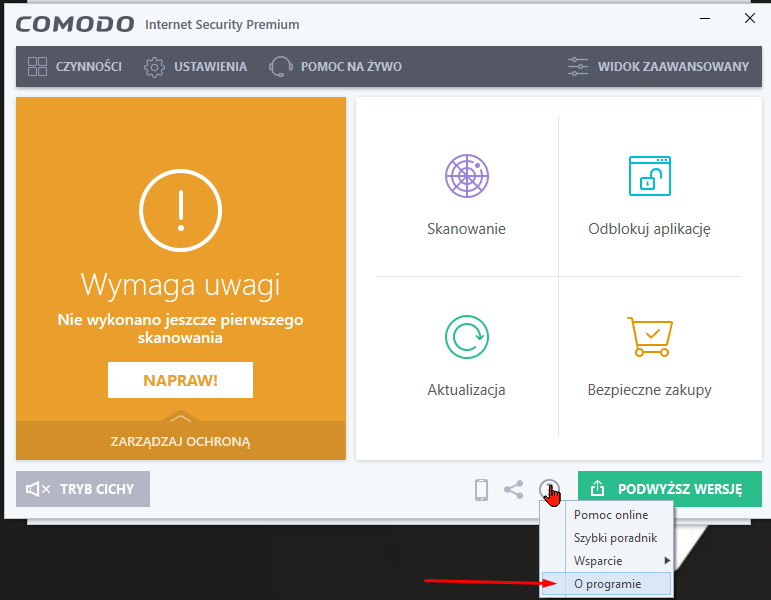

5. Klikamy w pytajnik i wybieramy opcję “O programie”.

6. Klikamy w klucz domyślny, aby zastąpić go kluczem własnym.

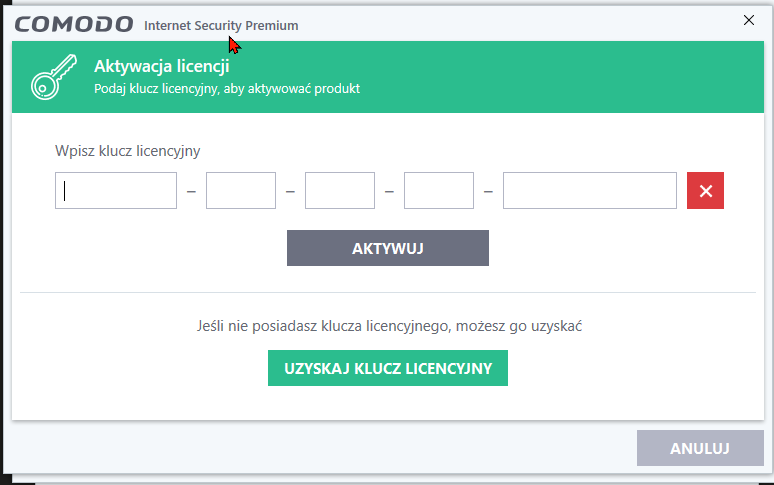

7. Wpisujemy zakupiony klucz licencyjny…

…i naciskamy [AKTYWUJ].