Wyszukiwarka ostrzeżeń służy do filtrowania zdarzeń przewidzianych polityce ostrzeżeń; więcej tutaj: Alert Policy (zabezpieczenia.it)

Alerty możemy filtrować względem 10 parametrów:

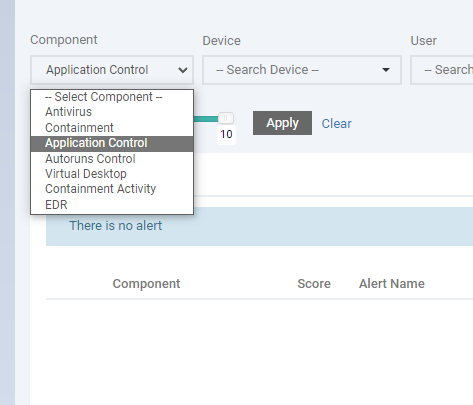

– Component – moduł bezpieczeństwa, który wygenerował alert (Antivirus, Containment, Application Control, Autoruns Control

Służy do wyszukiwania alertów. Daje możliwość zawężenia parametrów wyszukiwania do:

- Komponentów

- Urządzeń

- Użytkowników

- Plików

- Hashu plików

- Nazwy Alertu

- Statusu

- Taktyki MITRE

- Techniki MITRE

1. Komponenty

Służą do wyszukiwania alertów, które zostały wysłane przez dany komponent, na przykład przez:

- Antywirusa

- Containment

- Kontrolę aplikacji

- Kontrolę Autostartu

- Wirtualny desktop

- Akrywność Containment

- EDRa

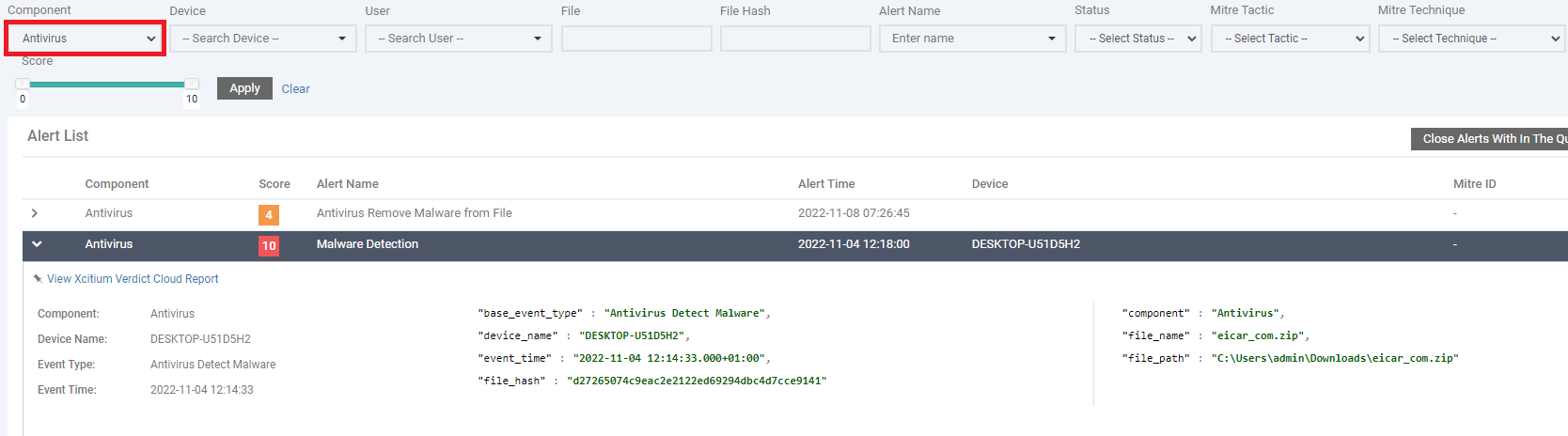

Po wybraniu i zatwierdzeniu komponentu, powinien nam się ukazać następujący rejestr:

Widnieją w nim opcje:

- Komponent

- Nazwa Urządzenia które wysłało Alert

- Typ Zdarzenia, np. wykrycie malware przez antywirusa

- Czas Zdarzenia

Dodatkowo:

- adaptive_event_type: Dopasowany typ zdarzenia (Nadrzędna Kategoria Zdarzenia)

- base_event_type: Podstawowy typ zdarzenia (Podrzędna Kategoria Zdarzenia)

- child_process_command_line: Ścieżka “dziecka” pliku, czyli jaki plik został wywołany przez parenta

- child_process_elevation_type: Typ skali pliku

- child_process_hash: Hasz procesu / procesów wywołanych przez proces główny

- child_process_patch: Ścieżka procesu wywołanego przez proces główny

- child_process_pid: ID Procesu wywołanego przez proces główny

- child_process_verdict: Werdykt procesu wywołanego przez proces główny

- device_name: Dokładna nazwa urządzenia

- event_time: Dokładna godzina Alertu

- Komponent

- Nazwa pliku

- Ścieżka

- process_parent_tree: Drzewko procesów parenta

Wyświetla się także skala zagrożenia od 0 do 10, która świadczy o pewności wykrycia (przykładowo 0 – pewny brak zagrożenia. 4-6 niepewne zagrożenie, 10 – pewne zagrożenie).

2. Urządzenia

Opcja – Search Device – Daje nam możliwość wyszukania po nazwie urządzenia

3. Użytkownik

Daje nam możliwość wyszukiwania poprzez alertów u użytkownika/od użytkownika

4. Plik i Hash pliku

Dają nam możliwość wyszukania alertu poprzez konkretną nazwę pliku, lub poprzez konkretny Hash pliku.

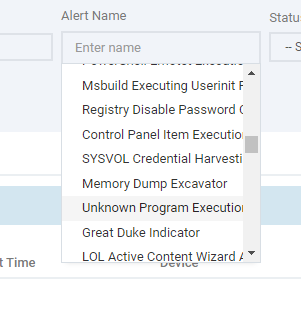

5. Nazwa Alertu

Ta opcja jest przydatna jeśli znamy nazwę Alertu, i chcemy go wyszukać.

Nazwy Alertów zawarte są automatycznie, i jest ich bardzo dużo:

Przykładowo egzekwowanie nieznanego programu, wyłączenie hasła rejestru, lub chociażby wyłączanie pokazywania ukrytych folderów.

6. Status Alertu

Wybieramy, czy chcemy wyszukać nowe alerty czy zamknięte

7. Taktyka i Technika MITRE

MITRE – są to opracowane w 2013 roku na podstawie rzeczywistych obserwacji, zachowania przeciwnika. W EDR Alert Search mamy ich całą listę, dzięki

czemu możemy wybrać dokładnie jak działanie zostało wykonane (np. Odpalenie pliku .exe lub Zebranie danych), a nastepnie ewentualną technikę w jaki sposób została wykonana akcja, np. przez Pythona, Powershell, Rozszerzenie użytkownika, albo przez Task.

8. Score

Jest to suwak, dzięki któremu możemy wybrać skalę zagrożenia, np (0 – brak zagrożenia, 4 – 6 brak danych, jednak zachowanie podejrzane, 10 – Pewne zagrożenie)

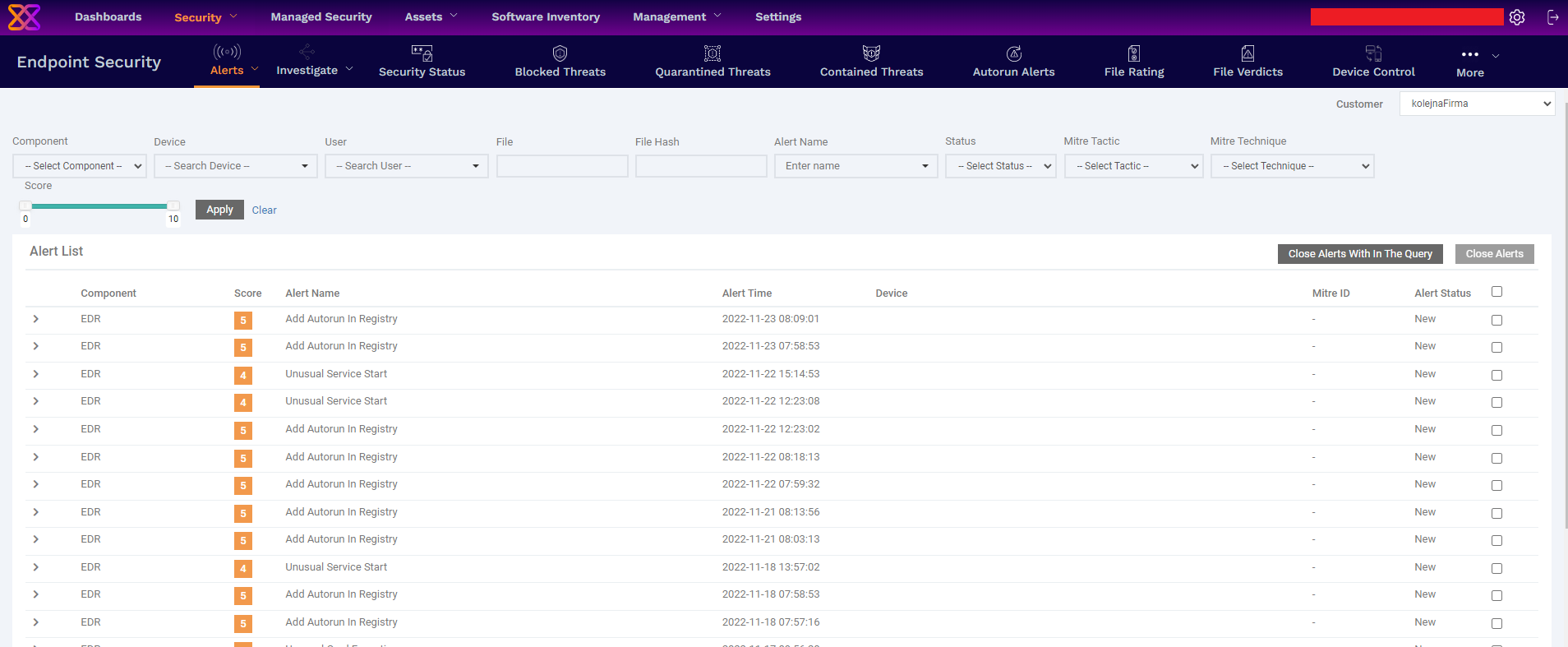

Alert List

Czyli lista Alertów, zawężona lub nie do parametrów jakie określiliśmy przedtem.

Alerty można zamknąć wybierając dany Alert, lub poprzez Query:

Oczywiście w liście Alertów mamy podany Komponent, Poziom zagrożenia Score, Nazwę i czas Alertu, Urządzenie, ID MITRE i status Alertu.

W razie pytań, odpowiadamy na każde zgłoszenia pisane na pomoc@zabezpieczenia.it

Panel Wyszukiwania