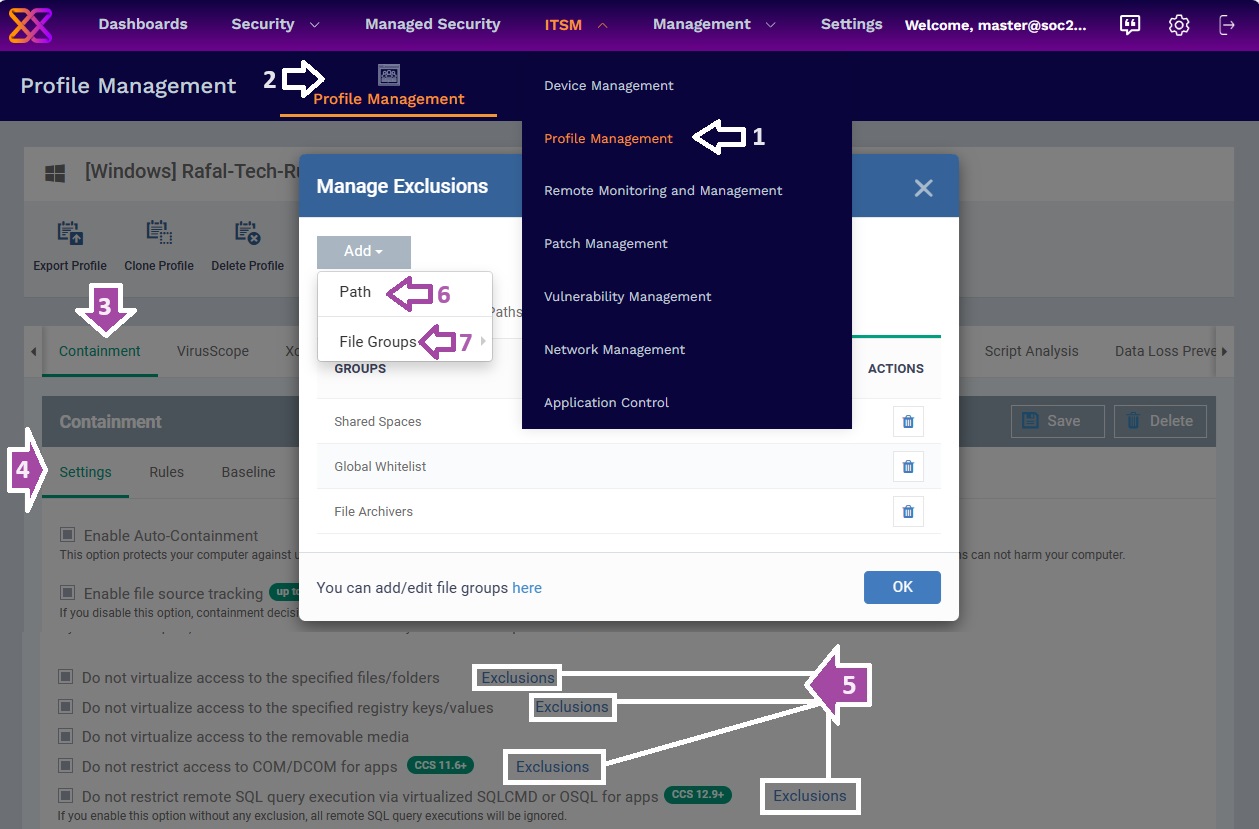

Dodawanie wyjątków

Wybieramy zakładkę ITSM -> Profile Management [1, 2] -> [NAZWA_PROFILU] -> Containment [3] -> Settings [4] i naciskamy Exclusions [5] aby dodać jeden z czterech rodzajów wyjątków:

– wyjątek dla folderu/pliku – w oknie Manage Exclusions wybieramy [Add] -> Path [6] dla ścieżki lub [Add] -> File Groups [7] dla grupy plików.

– wyjątek dla wartości/klucza rejestru.

– wyjątek dla dostępu aplikacji do obiektów COM/DCOM.

– wyjątek dla sieciowych zapytań SQL.

W oknie Manage Exclusions wybieramy [Add] -> Path [6] dla ścieżki lub [Add] -> File Groups [7] dla grupy plików.

W przypadku wyjątku dla kluczy rejestru, wybieramy [Add] -> [Registry Entry] lub [Add] -> Registry Groups.

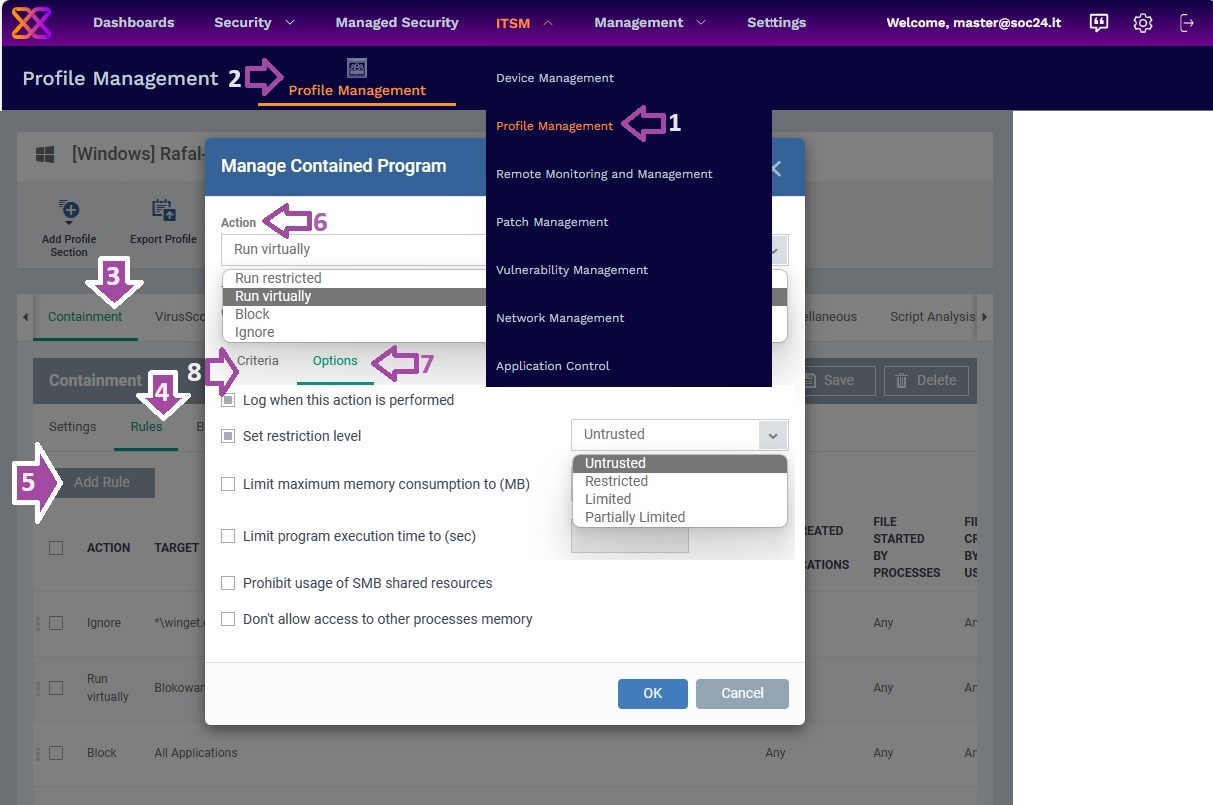

Dodawanie reguł

Wybieramy zakładkę ITSM -> Profile Management [1, 2] -> [NAZWA_PROFILU] -> Containment [3] -> Rules [4] i naciskamy [Add Rule] [5].

Akcje i opcje

Containment przewiduje 4 akcje do wyboru z listy rozwijanej Action [6]:

– Run restricted – uruchomienie z ograniczonym dostępem do zasobów systemu operacyjnego.

– Run virtually – uruchomienie w trybie zwirtualizowanym, proces jest całkowicie odizolowany od systemu operacyjnego i plików na komputerze.

– Block – blokada, uniemożliwienie uruchomienia.

– Ignore – ignorowanie, w praktyce reguła wyjątku.

W podzakładce Options [7] dostępne są opcje:

– Log when this action is performed – zapis w dzienniku przy każdym wykonaniu akcji.

– Set restriction level – ustawienie poziomu restrykcji:, niezaufany (“Untrusted”), ograniczony (“Restricted”), limitowany (“Limited”) lub częściowo limitowany (“Partially Limited”) (tylko dla akcji “run restricted” i “run virtually”).

– Limit maximum memory consumption to (MB) – maksymalne zużycie pamięci w megabajtach (tylko dla akcji “run restricted” i “run virtually”).

– Limit program execution time to (sec) – maksymalny czas wykonania w sekundach (tylko dla akcji “run restricted” i “run virtually”).

– Prohibit usage of SMB shared resources – zakaz używania zasobów udostępnianych przez SMB. (tylko dla akcji “run virtually”).

– Don’t allow access to other processes memory – blokada dostępu do pamięci innych procesów. (tylko dla akcji “run virtually”).

– Quarantine program – przeniesienie programu do kwarantanny (tylko dla akcji “Block”).

– Do NOT apply the selected action to child processes – nie stosuj akcji do procesów potomnych (tylko dla akcji “Ignore”).

Szczegółowe znaczenie poziomów restrykcji:

Niezaufany — aplikacja nie ma dostępu do żadnych zasobów systemu operacyjnego. Aplikacja nie może wykonywać więcej niż 10 procesów jednocześnie i jest uruchamiana z bardzo ograniczonymi prawami dostępu. Niektóre aplikacje wymagające interakcji użytkownika mogą nie działać poprawnie przy tym ustawieniu.

Ograniczony – Aplikacja ma dostęp do bardzo niewielu zasobów systemu operacyjnego. Aplikacja nie może wykonywać więcej niż 10 procesów jednocześnie i jest uruchamiana z bardzo ograniczonymi prawami dostępu. Niektóre aplikacje, takie jak gry komputerowe, mogą nie działać poprawnie przy tym ustawieniu.

Limitowany — aplikacja ma dostęp tylko do wybranych zasobów systemu operacyjnego. Aplikacja nie może wykonywać więcej niż 10 procesów jednocześnie i jest uruchamiana bez uprawnień konta administratora.

Częściowo limitowany – Aplikacja może uzyskać dostęp do wszystkich plików i zasobów systemu operacyjnego, takich jak schowek. Modyfikacja chronionych plików/kluczy rejestru jest niedozwolona. Operacje uprzywilejowane, takie jak ładowanie sterowników lub debugowanie innych aplikacji, również są niedozwolone. (Domyślnie)

Kryteria

W podzakładce Criteria [8], ustawiamy kryteria, jakimi ma się kierować podsystem Containment.

Lista rozwijana Type [9] daje do wyboru 5 typów zasobów, które mogą być objęte regułą Containment:

– Files – pliki. W polu Target [10] wpisujemy ścieżkę do pliku.

– File groups – zmienne grup plików; więcej tutaj: File Groups Variables – (zabezpieczenia.it). W polu Target [10] wybieramy pozycję z listy.

– Folder – folder. W polu Target [10] wpisujemy ścieżkę do folderu zakończoną znakami \*

– File hash – w polu Target [10] wpisujemy sumę kontrolną SHA1 pliku.

– Process hash – w polu Target [10] wpisujemy sumę kontrolną SHA1 procesu.

Dla zasobu, Containment przewiduje 6 szczegółowych kryteriów:

– File Created by applications – plik utworzony przez aplikacje. Naciskamy [Add], następnie wskazujemy zasób, typ zasobu i reputację; do wyboru dowolny (“Any”), zaufany (“Trusted”), nierozpoznany(“Unrecognized”) lub złośliwy (“Malicious”).

– File Started by processes – plik uruchomiony przez procesy. Naciskamy [Add], następnie wskazujemy zasób, typ zasobu i reputację; do wyboru dowolny (“Any”), zaufany (“Trusted”), nierozpoznany(“Unrecognized”) lub złośliwy (“Malicious”).

– File Created by User(s) – plik utworzony przez użytkownika(ów). Naciskamy [Add] i wybieramy z listy grupę użytkowników systemu.

File Origin(s) – pochodzenie pliku

– File Rating – ocena pliku, do wyboru zaufany (“Trusted”), nierozpoznany(“Unrecognized”) lub złośliwy (“Malicious”).

– File Age – wiek pliku. Kryterium ustalane opcjonalnie według daty powstania pliku,