Jak skonfigurować Valkyrie w profilach Windows, MAC i Linux

Kliknij ‘Configuration Templates’ > ‘Profiles’ > otwórz profil Windows, Mac lub Linux > kliknij ‘Add Profile Section’ > ‘Valkyrie’.

- Valkyrie to usługa oparta na chmurze, która testuje nieznane pliki w celu zidentyfikowania tych, które są złośliwe.

- Comodo Client Security (CCS) może automatycznie wysyłać do Valkyrie wszelkie nieznane pliki znalezione w sieci. Valkyrie przetestuje plik, przyzna mu ocenę zaufania i wyśle wyniki z powrotem do CCS na punkcie końcowym.

- Oprogramowanie może następnie podjąć działania na pliku w zależności od jego oceny zaufania. Pliki oznaczone jako “bezpieczne” są dozwolone do uruchomienia. Pliki oznaczone jako “Malware” są oczywiście poddawane kwarantannie lub usuwane.

- Kliknij “Security Sub-Systems” > “Valkyrie”, aby wyświetlić nieznane pliki znalezione w sieci, wraz z ich oceną zaufania Valkyrie.

- Zobacz wiki, aby uzyskać pomoc w wyświetlaniu wyników Valkyrie dla nieznanych plików zidentyfikowanych na zarządzanych urządzeniach.

- Valkyrie, która jest dołączona do darmowej wersji Endpoint Managera, przeprowadza tylko automatyczne testy na nieznanym pliku. Wersja Premium zawiera również testy ręczne przeprowadzane przez techników badawczych Comodo.

- Musisz dodać sekcję ‘Valkyrie’ do profilu Endpoint Manager aby aktywować usługę na swoich punktach końcowych.

- Ten artykuł wyjaśnia jak dodać i skonfigurować sekcję Valkyrie.

Ustawienia Valkyrie różnią się dla profili Windows, MAC i Linux. Użyj poniższych linków producenta lub instrukcji, aby przejść do profilu OS, z którym potrzebujesz pomocy:

- Zaloguj się do ITarian

- Kliknij ‘Aplikacje’ > ‘Endpoint Manager’.

- Kliknij ‘Szablony Konfiguracji’ > ‘Profile’

- Otwórz profil Windows zastosowany do Twoich urządzeń docelowych

- Otworzyć zakładkę “Valkyrie”.

- Kliknąć “Add Profile Section” (Dodaj sekcję profilu) > “Valkyrie” (jeśli nie został jeszcze dodany).

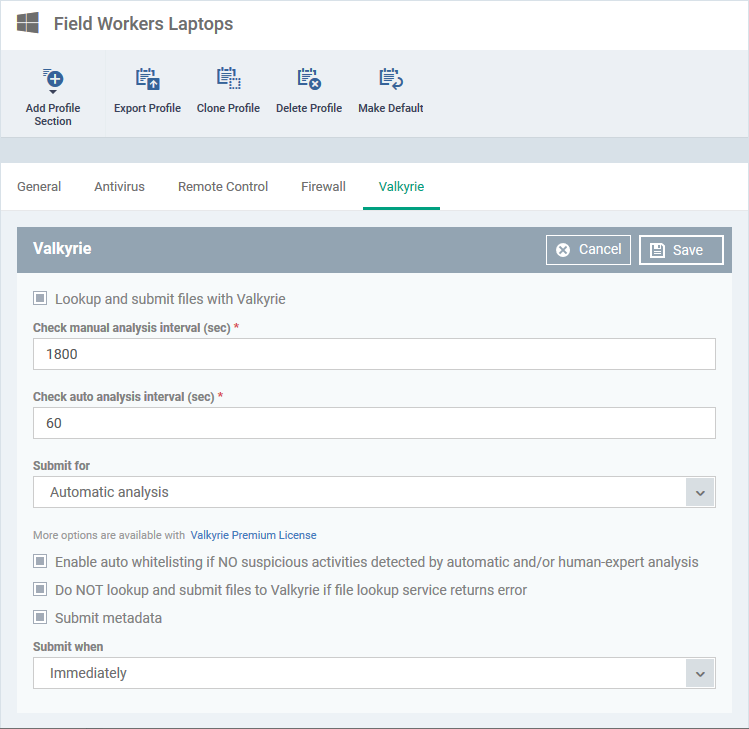

Lookup and submit files with Valkyrie – Wybierz, aby umożliwić urządzeniom zarządzanym automatyczne przesyłanie nieznanych plików do analizy przez Valkyrie.

Check Manual Analysis Interval – Częstotliwość, z jaką CCS powinien kontaktować się z Valkyrie w sprawie werdyktów dotyczących plików przekazanych do analizy ręcznej. Domyślnie = co 1800 sekund (30 minut).

Check Auto Analysis Interval – Częstotliwość, z jaką CCS powinien kontaktować się z Valkyrie w sprawie werdyktów dotyczących plików przekazanych do automatycznej analizy. Domyślnie = co 60 sekund.

Submit for – Wybierz jedną z poniższych opcji:

- Automatic analysis – Pliki są testowane przez zautomatyzowane systemy analizy zachowań Valkyrie.

- Automatic and human-expert analysis – Pliki są dogłębnie testowane przez ludzi, oprócz automatycznej analizy. Usługa dostępna tylko jeśli posiadasz licencję Endpoint Manager Premium. Możesz również uzyskać tę usługę subskrybując samodzielną licencję Valkyrie Premium i dodając ją do swojego EM.

Enable Auto – Whitelisting if NO suspicious activities detected… – Pliki są dodawane do lokalnej białej listy zaufanych plików, jeśli Valkyrie uzna, że nie są one złośliwe.

Do not lookup and submit files to Valkyrie if file lookup service returns an error – Kiedy nieznany plik zostanie wykryty, Comodo Client Security najpierw sprawdza serwer wyszukiwania plików (FLS), aby sprawdzić, czy istnieje werdykt “Bezpieczny” lub “Złośliwy” dla tego pliku. Jeśli nie, plik jest potwierdzany jako nieznany i przekazywany do testowania przez Valkyrie. Ta opcja przerwie wysyłanie do Valkyrie, jeśli wystąpi problem z początkowym sprawdzeniem FLS, co oznacza brak werdyktu. CCS będzie ponawiał próby FLS, aby uzyskać wstępny werdykt.

Submit Metadata – Metadane to ogólne informacje o pliku, w tym źródło pliku, autor i data utworzenia. Wybierz tę opcję, aby wysłać metadane wraz z samym plikiem.

Submit When – Wybierz pomiędzy:

- Immediately – Nieznane pliki są przesyłane do Valkyrie natychmiast po ich wykryciu.

- Schedule Analysis – Ustaw datę i godzinę przesłania wszystkich nieznanych plików. Wszystkie nieznane pliki zostaną przesłane jako partia w określonym dniu/godzinie.

- Kliknij “Zapisz”, aby ustawienia zaczęły obowiązywać.

- Opcje są podobne w profilach Mac OS i Linux

- Kliknij “Szablony konfiguracji” > “Profile”.

- Otwórz profil Mac lub Linux zastosowany do Twoich urządzeń docelowych

- Otwórz zakładkę “Valkyrie”.

- Kliknąć “Add Profile Section” (Dodaj sekcję profilu) > “Valkyrie” (jeśli nie został jeszcze dodany)

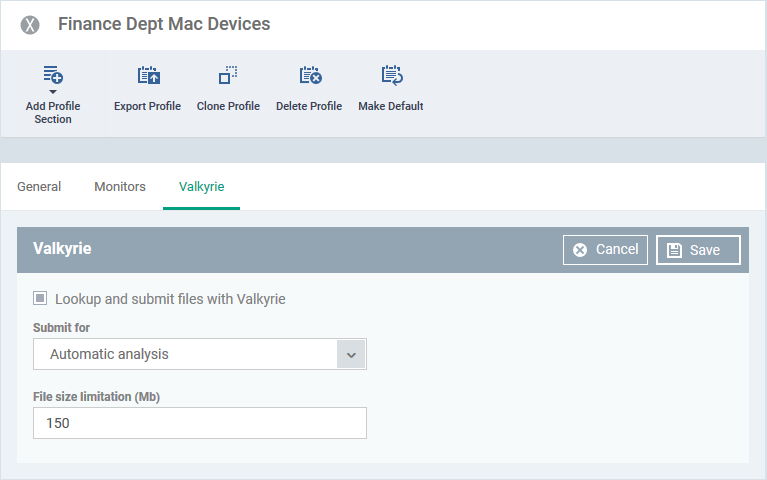

Lookup and submit files with Valkyrie – Wybierz, aby umożliwić urządzeniom zarządzanym automatyczne przesyłanie nieznanych plików do analizy przez Valkyrie.

Submit for – Wybierz jedną z poniższych opcji:

- Automatic analysis – Pliki są testowane przez zautomatyzowane systemy analizy zachowań Valkyrie.

- Automatic and human-expert analysis – Pliki są dogłębnie testowane przez człowieka. Dostępne tylko jeśli posiadasz licencję Endpoint Manager Premium. Możesz również uzyskać tę usługę subskrybując samodzielną licencję Valkyrie Premium i dodając ją do swojego EM.

- File Size Limitations (MB) – Określa maksymalny rozmiar pliku, który powinien być przesłany do Valkyrie. Domyślnie = 150 MB.

- Kliknij “Zapisz”, aby ustawienia zaczęły obowiązywać.

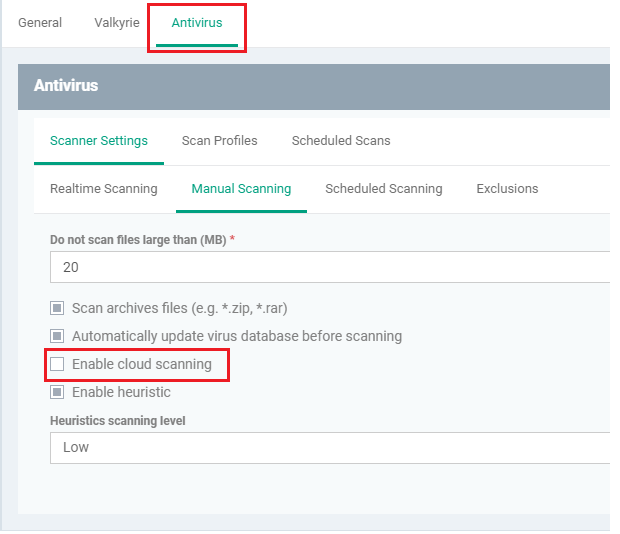

Uwaga dla urządzeń Linux. Aby Valkyrie działała, należy również włączyć skanowanie w chmurze w sekcji antywirusowej profilu: