Zapobieganie utracie danych realizowane jest za pomocą dwóch typów reguł

- Reguły wykrywania zapobiegania utracie danych (DLP), które umożliwiają skanowanie zarządzanych urządzeń w poszukiwaniu plików zawierających poufne informacje. Na przykład numery kart kredytowych, numery ubezpieczenia społecznego itp. Reguły wykrywania DLP umożliwiają identyfikowanie poufnych informacji w plikach na zarządzanych urządzeniach.

- Reguły monitorowania DLP, które pozwalają: zapobiegać kopiowaniu poufnych informacji na urządzenia zewnętrzne, takie jak urządzenia danych USB, blokować zrzuty ekranu uruchomionych aplikacji.

Pojedyncza reguła może być używana w wielu profilach. Pojedynczy profil może zawierać dowolną liczbę reguł.

Tworzenie reguł wykrywania DLP i dodawanie ich do profili”:

- Kliknij “Szablony konfiguracji” > “Zapobieganie utracie danych”

- Kliknij przycisk “Utwórz”, a następnie “Reguła wykrywania”

W Sekcja Czynność dostępne są:

W Sekcja Czynność dostępne są:

Ignoruj — nie podejmuj żadnych działań na pliku. Nadal możesz przeglądać pliki w “Podsystemach zabezpieczeń” > “Zapobieganiu utracie danych” > “Dziennikach”

Kwarantanna — plik jest przenoszony z pierwotnej lokalizacji na punkcie końcowym i umieszczany w bezpiecznym obszarze przechowywania. Użytkownicy nie mogą otwierać plików poddanych kwarantannie. Pliki poddane kwarantannie można przeglądać w następujący sposób:

- Lokalny Endpoint – Otwórz Comodo Client Security > kliknij “Zadania” > “Zadania DLP” > “Kwarantanna zapobiegania utracie danych”. W razie potrzeby możesz stąd przywrócić pliki do oryginalnej lokalizacji

- Endpoint Manager – Kliknij “Ochrona” > “Zapobieganie utracie danych (DLP)” > “Dzienniki”

Sekcja „Wyświetl dziennik” pokaż pierwsze i ostatnie znaki wykrytych pasujących elementów – jeśli ta opcja jest włączona, plik dziennika pokazuje rzeczywiste dane wykryte w pliku. Wyświetlane są tylko pierwsze i ostatnie znaki rekordu. Na przykład nazwa z siedmiocyfrowym numerem konta będzie wyświetlana jako J**e S***h 1*****7

Kliknij Stwórz, aby przejść do ekranu konfiguracji reguły:

W ekranie konfiguracja reguły mamy następujące sekcje:

Ogólne – możemy edytować tutaj opcje, które zdefiniowaliśmy przy tworzeniu reguły wykrywania (powyżej)

Cele – foldery lub dyski, które mają być skanowane na urządzeniach docelowych. Na przykład “C:/Users/”

Wyłączenia – w skanowaniu odnajdywania można pominąć określone lokalizacje i/lub typy plików

Wzory – karta Wzory służy do informowania o typach danych, które mają być wyszukiwane. Każdy wzór jest kombinacją grupy słów kluczowych i formatu informacji. Na przykład wzór “Name with SSN” składa się z grupa słów kluczowych i formatu informacji będącego 9-cyfrowym numer w formacie 3-2-4 (np. “123-45-6789”). Endpoint Manager jest dostarczany z wieloma wzorcami, których można użyć do wyszukiwania poufnych danych. Można również tworzyć niestandardowe wzory do wyszukiwania określonych danych. Kliknij “Ustawienia” -> “Data Protection Templates”, aby wyświetlić wszystkie dostępne wzory i utworzyć niestandardowe wzory. Przy wybieraniu wzoru możemy także określić Próg, czyli liczbę przypadków, w których dane pasujące do wzoru muszą zostać znalezione w dokumencie. Program Endpoint Manager oflaguje dokument, jeśli zawiera on progową liczbę przykładów wzorów

Typy dokumentów – ta karta pozwala wybrać typy plików, które mają być skanowane w poszukiwaniu poufnych danych. Możesz wybrać pliki PDF, dokumenty Word, pliki HTML, pliki tekstowe i / lub pliki ZIP. Skanowanie przeszuka zawartość wszystkich plików, które mają pasujące rozszerzenie pliku w określonych lokalizacjach.

Profile – wyświetla Profile bezpieczeństwa powiązane z naszą regułą wykrywania

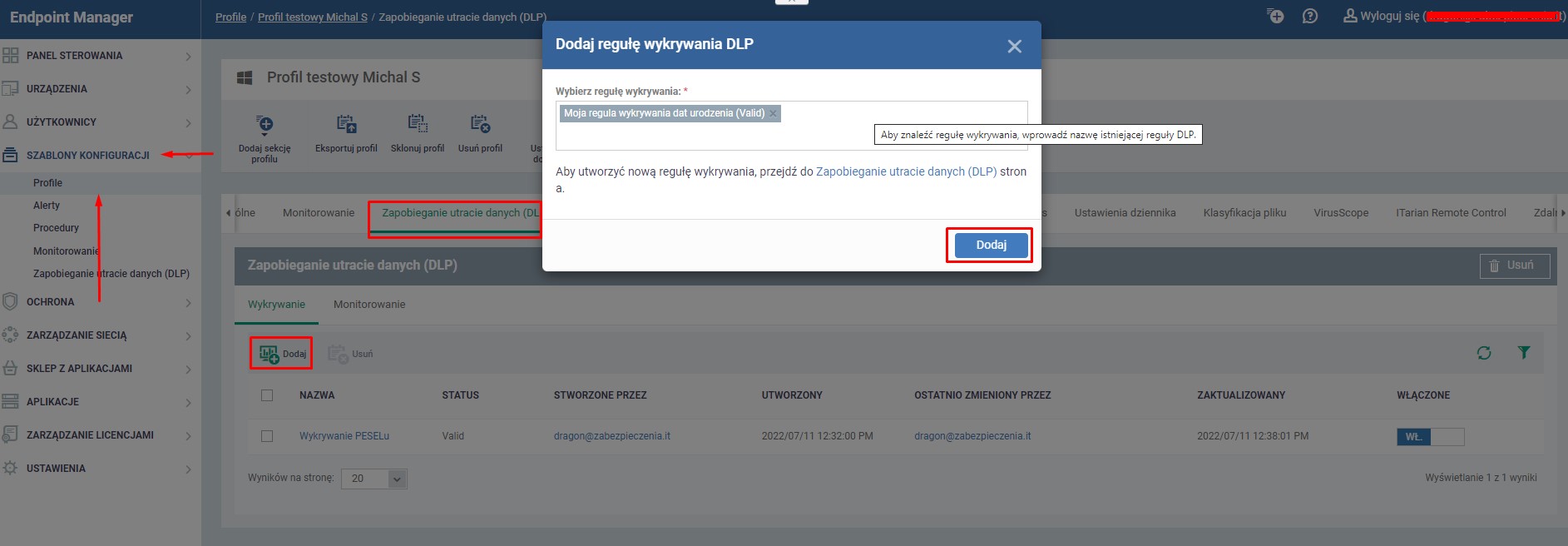

Aby powiązać Profil bezpieczeństwa z utworzoną regułą przechodzimy na Szablony konfiguracji -> Profile -> wybieramy nasz profil -> Zapobieganie utracie danych (DLP) -> Wykrywanie -> Dodaj

Tutaj określamy regułę wykrywania, którą zdefiniowaliśmy wcześniej, tak jak jest to przedstawione poniżej:

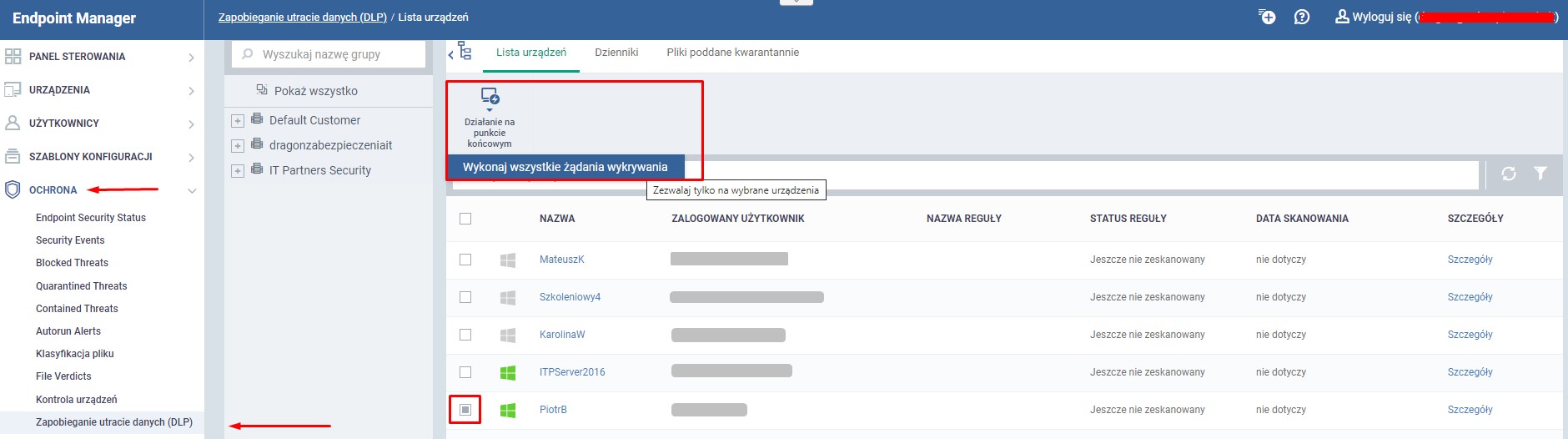

Uruchomienie skanowania DLP

Możemy wybrać konkretne urządzenia lub wybrane. Proces skanowania może trochę potrwać w zależności od wydajności systemu.

Wyniki zostają zapisane w konsoli w Ochrona -> Zapobieganie utracie danych (DLP) -> Dzienniki, gdzie klikając w Szczegóły danego wykrytego pliku możemy zobaczyć wyniki dopasowania wzoru w danym pliku.

autor: Michał S