UWAGA! Zapora ogniowa Xcitium NIE WSPIERA systemów z rodziny Windows Server.

Dodawanie zestawów portów

Wybieramy zakładkę ITSM -> Profile Management [1, 2] -> [NAZWA_PROFILU] -> Firewall [3] -> Portsets i naciskamy [Add]. [4].

W oknie Portset nadajemy nazwę własną nowemu zbiorowi portów (pole Name) i naciskamy [Add].

W oknie Port, zależnie od potrzeb, korzystamy z opcji:

– Exclude [5] – ustalony zbiór portów będzie odwrotnością zbioru wskazanego (wszystkie porty oprócz wybranych).

– Any [6] – wszystkie istniejące porty (od 1 do 65535).

– A single port [7] – wskazanie pojedynczego numeru portu.

– A port range [8] – wskazanie przedziału portów przy podanych numerach brzegowych. Przykładowo, przedział [21 – 23] oznacza wskazania na port 21 (FTP), 22 (SSH) oraz 23 (TELNET).

Naciskamy [OK] i dodajemy do listy kolejne porty lub zatwierdzamy nowy zestaw portów ponownie naciskając [OK].

Dodawanie stref sieciowych

Strefy sieciowe w rozumieniu Xcitium są zestawami szeroko rozumianych adresów sieciowych.

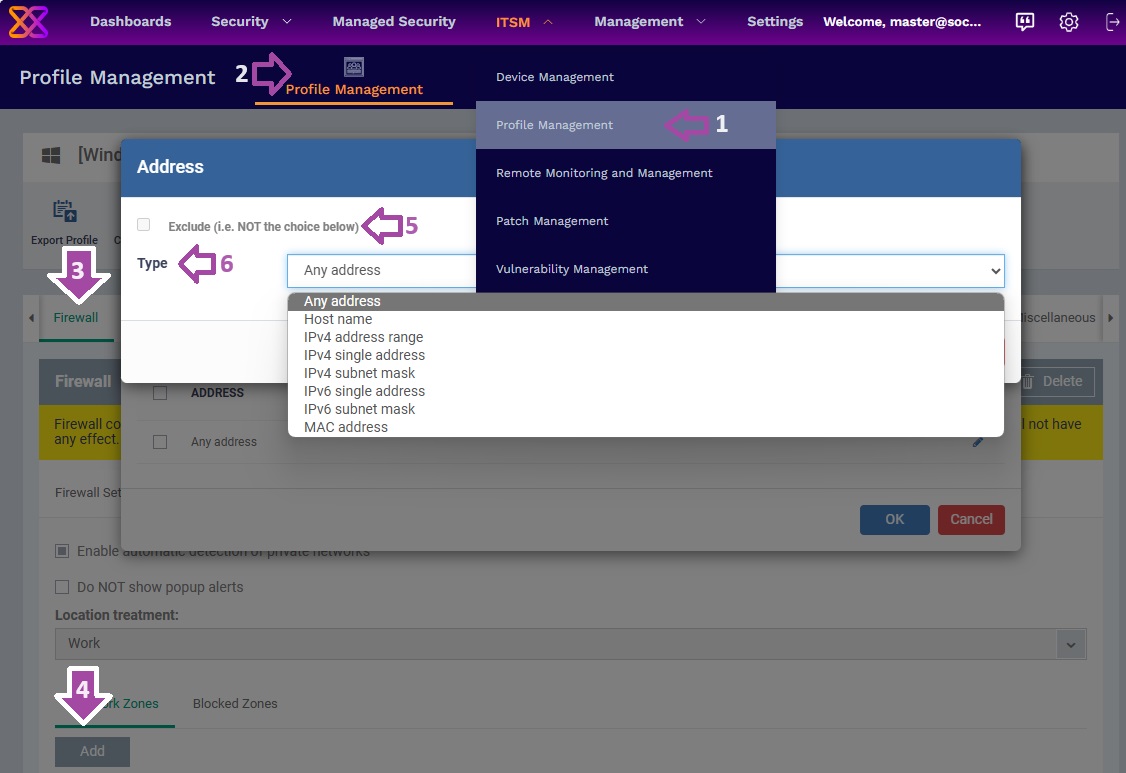

Wybieramy zakładkę ITSM -> Profile Management [1, 2] -> [NAZWA_PROFILU] -> Firewall [3] -> Network Zones i naciskamy [Add] [4].

W pole Name wpisujemy nazwę własną strefy sieciowej, opcjonalnie zaznaczamy właściwość sieci publicznej ([•]Public network) i dodajemy adres(y) do listy strefy sieciowej, naciskając [Add].

W oknie Address opcja Exclude [5] oznacza, że ustalony zbiór adresów będzie odwrotnością zbioru wskazanego, natomiast z listy Type [6] wybieramy jeden z typów adresów sieciowych:

– Any address – wszystkie istniejące adresy sieciowe.

– Host name – adres określony nazwą.

– IPv4 address range – przedział sąsiadujących ze sobą (kolejnych) adresów IPv4.

– IPv4 single address – pojedynczy adres IPv4.

– IPv4 subnet mask – zbiór adresów IPv4 określony adresem i maską podsieci.

– IPv6 single address – pojedynczy adres IPv6.

– IPv6 subnet mask – zbiór adresów IPv6 określony adresem i maską podsieci.

– MAC address – fizyczny adres MAC interfejsu sieciowego.

Zatwierdzamy naciskając [OK] i dodajemy kolejny wpis nasiskając [Add] bądź zatwierdzamy strefę sieciową ponownie naciskając [OK], a następnie [Save].

Reguły globalne

Reguły firewalla służą do kontroli i regulacji ruchu sieciowego według przyjętych zapotrzebowań i standardów cyberbezpieczeństwa.

Reguły w firewallu mają charakter hierarchiczny, tzn.:

– reguła będąca wyżej na liście ma wyższy priorytet.

– reguła będąca niżej nie wykona się, jeśli reguła będąca wyżej ją przesłania lub wyklucza.

Aby dodać nową regułę, wybieramy zakładkę ITSM – > Profile Management [1, 2] -> [NAZWA_PROFILU] -> Firewall [3] -> Global Rules i naciskamy [Add] [4].

W oknie Firewall Rule ustalamy opcje reguły:

– Action [5] – decyzja, czy ustalamy regułą dopuszczającą (“Allow”) czy blokującą (“Block”).

– Log as Firewall event if this rule is fired [6] – opcja włączenia notowania akcji reguły w zakładce Security -> Endpoint Security -> Firewall Events; więcej w podręczniku: Firewall Events (zabezpieczenia.it).

– Protocol [7] – protokół sieciowy, którego dotyczy reguła; TCP, UDP, ICP lub IP.

– Direction [8] – wskazanie, czy reguła ma dotyczyć ruchu przychodzącego (“In”), wychodzącego (“Out”), czy obu.

– Description [9] – opcjonalny opis.

– Source/Destination Address [10] – w zakładkach dodajemy źródłowe/docelowe adresy sieciowe lub całe strefy, analogicznie jak podczas definiowania stref sieciowych (patrz akapit wyżej: ⇑”Dodawanie stref sieciowych”⇑).

– Source/Destination Port [11] – w zakładkach dodajemy źródłowe/docelowe numery portów lub całe ich zbiory, analogicznie jak podczas ich definiowania (patrz akapit wyżej: ⇑”Dodawanie zestawów portów”⇑).

– ICMP Details – (tylko dla protokołu ICMP) typ (v4 lub v6) i wiadomość ICMP.

– IP Details – (tylko dla protokołu IP) wybór protokołu warstwy wyższej, używającego IP.

Regułę zatwierdzamy, naciskając [OK].

Dodawanie zbiorów reguł

Aby dodać nowy zbiór reguł, wybieramy zakładkę ITSM -> Profile Management [1, 2] -> [NAZWA_PROFILU] -> Firewall [3] -> Rulesets i naciskamy [Add Ruleset] [4].

Zbiór reguł ustawiamy w oknie Firewall Ruleset:

– Name [5] – nazwa własna zbioru reguł.

– Copy from. .. [6] – dodanie do listy reguł innego zbioru reguł (“Ruleset”) lub innych reguł dla aplikacji (“Another Application”).

– [Add][7] – ręczne dodanie własnej reguły; sposób analogiczny w przypadku reguł globalnych (patrz akapit wyżej: ⇑”Reguły globalne”⇑).

Zbiór reguł zatwierdzamy, naciskając [OK].

Dodawanie reguł dla aplikacji

Aby dodać nowy zbiór reguł, wybieramy zakładkę ITSM -> Profile Management [1, 2] -> [NAZWA_PROFILU] -> Firewall [3] -> Application Rules i naciskamy [Add Ruleset] [4].

Reguły dla aplikacji ustawiamy w oknie Application Rule:

– Name [5] – ścieżka do aplikacji lub nazwa grupy plików wybranej z listy [Browse…∇] [6]; więcej o grupach plików tutaj: File Groups Variables (zabezpieczenia.it).

– Use ruleset [7] – wybór zbioru reguł, spośród listy zdefiniowanych, bez możliwości dodawania reguł własnych.

– Use a custom ruleset [8] – dodanie do listy reguł [Copy from…][9] innego zbioru reguł (“Ruleset”) lub innych reguł dla aplikacji (“Another Application”).

– [Add Rule][10] – ręczne dodanie własnej reguły; sposób analogiczny w przypadku reguł globalnych (patrz akapit wyżej: ⇑”Reguły globalne”⇑)

Reguły dla aplikacji zatwierdzamy, naciskając [OK].