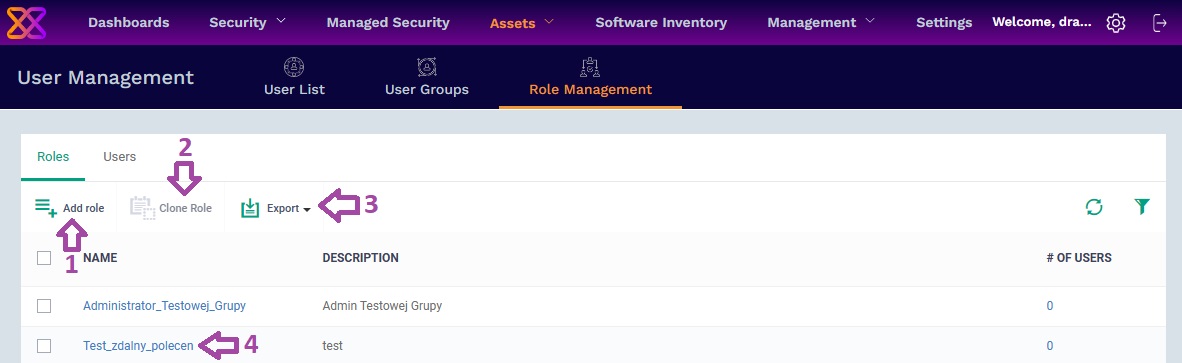

Roles

W zakładce mamy dostęp do ogólnych operacji na rolach

– Add Role [1] – dodanie nowej roli – podanie parametrów nazwy (NAME) oraz opisu (DESCRIPTION).

– Clone Role [2] – dodanie roli, będącej kopią wskazanej istniejącej roli – podanie parametrów nazwy (NAME) oraz opisu (DESCRIPTION).

– Export [3] – wyeksportowanie dowolnej liczby wzorców wskazanych roli do pliku *.CSV.

– [4] – kliknięcie w nazwę, przenosi do ustawień szczegółowych dla danej roli

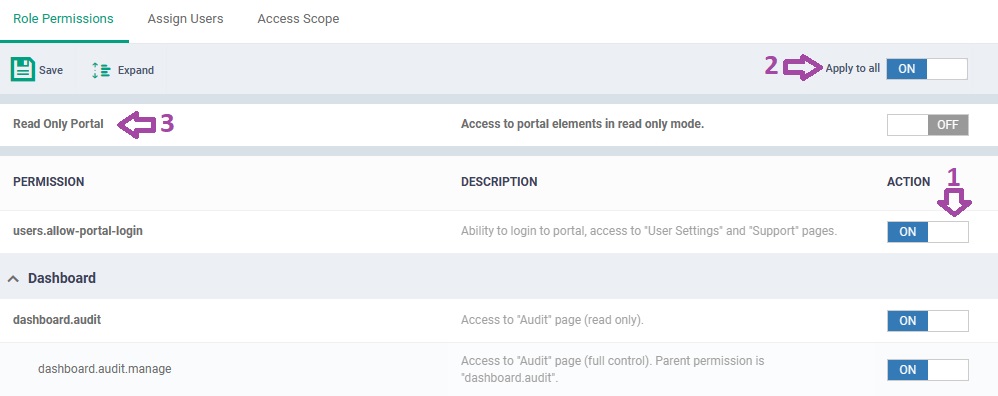

Role Permissions

Sekcja przydzielania zezwoleń zawiera listę wszystkich zakładek dostępnych w portalu, które możemy szczegółowo ustawić dla danej roli jako zarządzalne, niewidoczne lub tylko do odczytu; przełącznikiem [ON/OFF] przy kolumnie ACTION [1].

Jeśli nie ma potrzeby uszczegółowiania zezwoleń, możemy użyć opcji globalnego ustalenia roli dla nowego administratora (“Apply to all”) [2] lub audytora (“Read Only Portal”) [3].

Assign Users

W zakładce widnieje pełna lista użytkowników portalu. W kolumnie ACTION używamy opcji przypisania użytkownika do roli, którą aktualnie konfigurujemy (“Access to Role”) lub odłączenia go od niej (“Remove from Role”).

W Xcitium, role i użytkownicy tworzą relację [WIELE <-> WIELE], tzn. rolę można przypisać do wielu użytkowników, jak również użytkownik może mieć wiele ról.

Access Scope

Zasięg dostępu określa, w ramach bieżącej roli wgląd użytkownika do:

– klientów, zarządzanych w zakładce Management->Customers (więcej tutaj: Customers (zabezpieczenia.it) )

– grup urządzeń poszczególnych klientów, widocznych zakładce Assets->Devices (więcej tutaj: Devices (zabezpieczenia.it)).

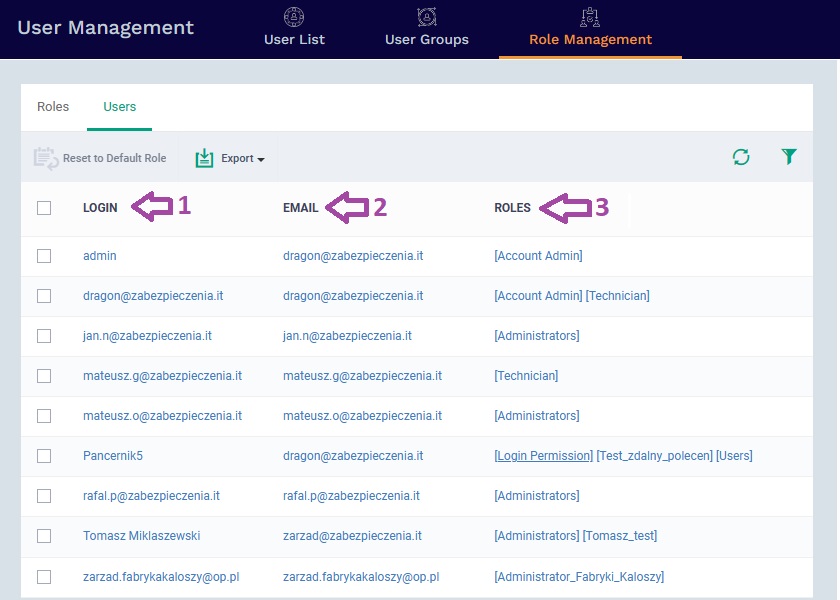

User

Zakładka zawiera listę użytkowników, ujętą w trzech kolumnach:

– LOGIN [1] – kliknięcie w wybraną pozycję wyświetla listę wszystkich ról w systemie, które możemy przydzielić (“Assign to Role”) lub odebrać (“Remove from Role”) aktualnie edytowanemu użytkownikowi.

– EMAIL [2] – przekierowanie do klienta poczty elektronicznej z wybranym/wskazanym adresatem.

– ROLES [3] – przekierowanie do opisanej powyżej sekcji przydzielania zezwoleń (“Role Permissions”).

Jeśli użytkownik posiadał wcześniej rolę domyślną i zamierzamy ją przywrócić, używamy przycisku [Reset to Default Role].